هشدار :گسترش روز افزون فیشینگ

در این روزها تشخیص، شناسایی و حتی آزار و اذیت کلاهبرداریهای فیشینگ دشوار نیست.در سال 2017 کلاهبرداریهای فیشینگ تبدیل به یک رویداد روزمره شده اند. این برای من اتفاق افتاده است، برای شما نیز اتفاق افتاده است و باز هم اتفاق می افتد. ما یک ایمیل از یک مؤسسه دریافت میکنیم که به طرز قابل توجهی مانند یک شرکت رسمی و قانونی است . این ایمیل ادعا می کند که حساب ما در معرض ویروس و کلاهبرداری قرار دارد یا به نحوی به خطر افتاده است. جهت رفع مشکل تنها کافی است بر روی لینک زیر کلیک نمایید.و هنگامی که ما این کار را می کنیم، مجرمان سایبری به تمامی اطلاعات ما دسترسی دارند. با یک کلیک، جعبه پاندورا بدون هیچ زحمتی باز شده است.

چگونه یک کلاهبرداری فیشینگ را شناسایی کنیم؟

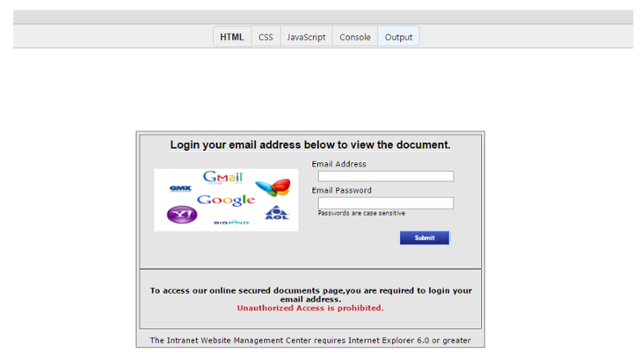

اولین قدم: ایمیل فیشینگ به احتمال زیاد شامل تصاویر با کیفیت پایین و گاهی تحریف شده از لوگو شرکت است. و سپس شما احتمالا تگ های HTML و تایپ را متوجه خواهید شد.

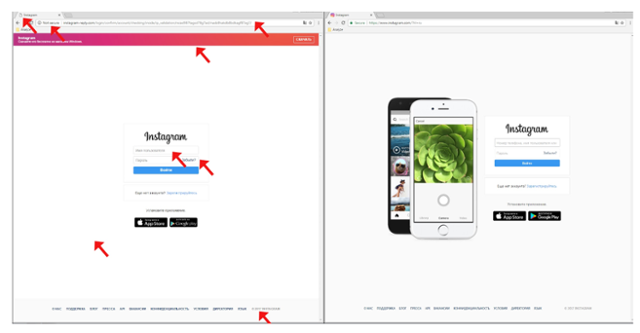

در شکل زیر تفاوت دو صفحه واقعی و فیشینگ را مشاهده می کنید. سمت چپ یک صفحه فیشینگ است.

علاوه بر اشتباهات طراحی چشمگیر ، باید نوار آدرس را نیز بررسی کنید. مرورگرهای امن مانند Avast به شما هشدار می دهند. سپس، با بررسیURL سرنخ های بیشتری را مشاهده خواهید کرد که این شرکت قانونی نیست.

مطالعه موردی: گرفتن یک مهاجم فیشینگ

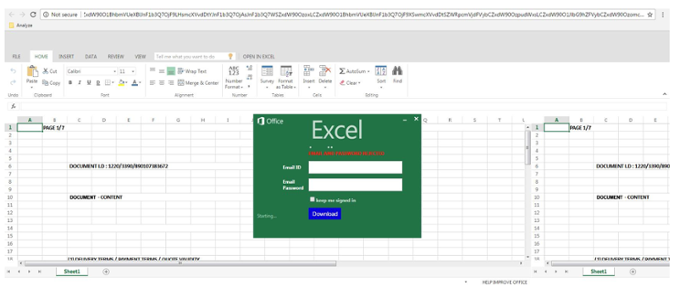

آزمایش ما هنگامی آغاز شد که ما این صفحه ورود فریبکار را کشف کردیم:

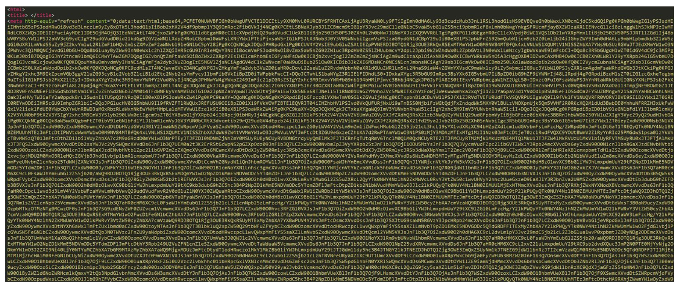

همانطور که می بینید، نوار آدرس پر از کد Base64 است.در حالی که در ظاهر یک URL واقعی است. اگر عمیق تر به برنامه نویس آن نگاه کنیم یک فرم به شکل زیر می بینیم

این یک فایل پی اچ پی است که در “papyrue.com.ng/cgi/default/mr.php” قرار دارد که معمولا اطلاعات قربانیان را مستقیما به مجرمان سایبری ارائه می دهد. تحلیلگران و کارشناسان امنیتی Avast می گویند این اتفاق روزانه رخ می دهد. در ادامه شکار ، ما از موتور جستجوی برای پیدا کردن صاحب “papyrue.com.ng” استفاده کردیم.

با استفاده از پایگاه داده Whois متوجه شدیم که این دامنه در تاریخ 14 مارس 2016 به نام فردی در نیجریه با آدرس ایمیل خود ثبت شده است. در مرحله بعدی تصمیم گرفتیم عمیق تر به داستان نگاه کنیم

تحقیق در مورد سرور فیشینگ، بینش بیشتری را ایجاد کرد، زیرا چندین فایل فیشینگ دیگر نیز کشف شد.

نام یک مهاجم به نام “Alibobo” کشف شد. این نام در پشت بسیاری از تلاش های فیشینگ دیده شد.

![]()

با استفاده از موتور جستجوی Whois-dandy Whois کشف کردیم که Alibobo نیز مردی از نیجریه است. گزارش Whois ما را به شبکه های اجتماعی او منتقل کرد. آدرس ایمیل او برای ثبت نام بیش از 19 دامنه دیگر، استفاده شده بود.. Whois همچنین شماره تلفن و سایر اطلاعات را به ما داد.

پس از جستجوهای بیشتر اطلاعات بیشتری در مورد این شخص پیدا کردیم: عکسهای او در رسانه های اجتماعی، خانه ها و آدرسهای کار، و حتی یک نمایه در «freelancer.in» که در آن کسی میتواند او را استخدام کند!

پس از جستجوهای بیشتر اطلاعات بیشتری در مورد این شخص پیدا کردیم: عکسهای او در رسانه های اجتماعی، خانه ها و آدرسهای کار، و حتی یک نمایه در «freelancer.in» که در آن کسی میتواند او را استخدام کند!

در ریشه همه نرم افزارهای مخرب یک راکت پول ساز است که انبوهی از کدنویسی های ناسازگار مانند نمونه موردی Alibobo را جذب می کند و هزاران یا میلیون ها نفر مانند او وجود دارد.

در اینجا یک قاعده خوب برای ردگیری هرگونه کلاهبرداری احتمالی فیشینگ وجود دارد:

هرگز بر روی یک لینک ناشناس در ایمیل خود کلیک نکنید.

منبع: https://blog.avast.com/plenty-of-phishing

اولین دیدگاه را ثبت کنید